Si necesitamos tener información de nuestro BIOS, debemos entrar a la terminal y escribir:

Leer más...

sudo dmidecode --type 0

Al estar mucho tiempo con una versión de Ubuntu, tenemos muchas aplicaciones instaladas. Al querer cambiar de versión tenemos que volver a instalar todas las aplicaciones, pero no sabemos exactamente cuales teníamos instaladas.

Para saber las aplicaciones que tenemos instaladas, debemos entrar a la terminal y escribir:

dpkg --get-selections > AplicacionesInstaladas.txtSe crea un archivo llamado AplicacionesInstaladas.txt donde se encuentran todas las aplicaciones instaladas de nuestro Ubuntu.

Fuente: Mis aplicaciones de Linux

Si tienes un dispositivo con Android posiblemente quieras manipular tu lista de músicas de tu Ubuntu como control remoto.

En este caso probe con mi tablet Asus Transformer.

Debemos descargar Remuco desde su Web Oficial.

Lo descomprimimos por ejemplo en /home/proyectosbeta/Descargas/remuco-0.9.5

Luego abrimos la consola y escribimos:

Ahora escribimos en la consola:

Si todo sale bien veremos este mensaje.:

+-----------------------------------------------------------------+

| Installed player adapter 'rhythmbox'.

+-----------------------------------------------------------------+

Luego de instalar el Plugin, debemos reiniciar el Rhythmbox. Hacemos click en Editar > Complementos buscar el plugin Remuco y le tildamos para Activarlo.

Ahora le instalamos el cliente en nuestra Tablet

Debemos instalar el programa en Android, para esto vamos a la carpeta donde descomprimimos el instalador:

/home/proyectosbeta/Descargas/remuco-0.9.5/client/android/app y nos mandamos por mail este archivo. Luego en nuestra tablet instalamos remuco.

OBS: Debemos tener habilitado en Android la opción "Origenes Desconocidos" dentro del menu Ajustes > Aplicaciones.

Una vez instalado en Android, ejecutamos el programa y nos conectamos a nuestra PC usando la IP o Bluetooth, y ya podemos manejar la música desde el nuestra tablet!!!

Fuente: Caterva

Leer más...

En este caso probe con mi tablet Asus Transformer.

Debemos descargar Remuco desde su Web Oficial.

Lo descomprimimos por ejemplo en /home/proyectosbeta/Descargas/remuco-0.9.5

Luego abrimos la consola y escribimos:

cd /home/proyectosbeta/Descargas/remuco-0.9.5Ahora escribimos en la consola:

sudo make install-rhythmboxSi todo sale bien veremos este mensaje.:

+-----------------------------------------------------------------+

| Installed player adapter 'rhythmbox'.

+-----------------------------------------------------------------+

Luego de instalar el Plugin, debemos reiniciar el Rhythmbox. Hacemos click en Editar > Complementos buscar el plugin Remuco y le tildamos para Activarlo.

Ahora le instalamos el cliente en nuestra Tablet

Debemos instalar el programa en Android, para esto vamos a la carpeta donde descomprimimos el instalador:

/home/proyectosbeta/Descargas/remuco-0.9.5/client/android/app y nos mandamos por mail este archivo. Luego en nuestra tablet instalamos remuco.

OBS: Debemos tener habilitado en Android la opción "Origenes Desconocidos" dentro del menu Ajustes > Aplicaciones.

Una vez instalado en Android, ejecutamos el programa y nos conectamos a nuestra PC usando la IP o Bluetooth, y ya podemos manejar la música desde el nuestra tablet!!!

Fuente: Caterva

La seguridad informática muchas veces es olvidado por muchas personas, tanto del área informática como de los dueños de las empresas, por esta razon le hicimos una entrevista a Jorge Alvarenga, que se dedica a este tema.

Muchísimas gracias a Jorge Alvarenga por haber aceptado la entrevista y espero que la disfruten. XD

Leer más...

- ¿Hola Jorge? ¿Podrías presentarte y decirnos un poco de donde sos, que haces, a que te dedicas, etc?

Soy de Paraguay, desarrollador y en mi tiempo "libre" entrenador amateur de mujeres (léase casado y con 2 hijas). Profesionalmente fui desarrollador full time por casi 10 años, y ahora estoy incursionando en forma “pro” al sector de seguridad.

Me gusta bastante la onda FOSS, pero me considero un eterno detractor de los fanáticos, especialmente si son del combo linuxeros + fanáticos, porque creo que si bien ellos piensan que están siendo "facha" y es cool, en realidad están perjudicando a sus clientes y dañando la imagen de la gente que hace su trabajo utilizando únicamente criterios técnicos. Y si, soy un "fanboy" de FreeBSD, pero no me considero fanático, ni tampoco anti-Linux, más bien me gusta "the UNIX way".

- Estas trabajando en una empresa informática de seguridad. Específicamente a que te dedicas. Si estoy trabajando ahora en una empresa local que se dedica exclusivamente a ofrecer servicios relacionados a la seguridad informática. Yo estoy a full básicamente con toda la parte de Hackeo Ético o Penetration Tests, cariñosamente les decimos "pentest", y tareas relacionadas. También hacemos consultorías en áreas relacionadas a la seguridad de los clientes (políticas, certificaciones PCI, BCP, etc...).

- Al instalar por defecto un Sistema Operativo (Windows, Linux, MAC OS X, BSDs, Solaris, etc), ¿Cuál de ellos es más seguro, inseguro, etc?

Asumiendo que por instalación por defecto decimos una a la que le damos next next next sin tomar ninguna decisión consciente, obviamente los mas seguros "usualmente" serán todos los no Windows, pero eso es muy muy relativo. Hay distros y distros, que por defecto te dejan corriendo hasta el zeroconf. Lo que tienen en contra los Windows sería que así instalando del DVD previo al update, que es una obligación ya en cualquier SO hoy en día, están MEGA expuestos, pero eso es para mi un tecnicismo nomas, porque cualquiera que sepa lo que hace con el SO que esta instalando ya de entrada lo va dejando bien ordenado, así que en la práctica yo creo que más que el SO en cuestión, la diferencia esta en el nivel de skills del que esta dándole al mouse y al teclado.

Si sos un mediocre instalando Windows que dejas todo "así nomas", solo porque aprendas a instalar linux no vas a estar más seguro, pues seguirás dejando todo "así nomas".

Aclaro que nunca instale Mac OS y Solaris (el último que instale fue en el 2003).. :S - ¿Que prácticas se deben realizar, para tener una buena seguridad en una empresa?

Y primero que todo yo creo que debe dejar de pensar en las seguridad como algo así medio fijo o con recetas pre establecidas. O sea desechar esa cultura de que hablamos de seguridad y se piensa que con instalar un antivirus y poner un firewall y 4 o 5 reglas y tararan, "ya esta!". Eso tiene dos defectos, uno que es una visión demasiado simplista del problema y segundo que probablemente no este "ajustada a la realidad". Lo primero que hay que hacer para definir "la seguridad" debería ser definir bien que es lo que realmente estamos protegiendo y de que exactamente quiero proteger. Protejo datos? servicios? datos y servicios? los datos en transito? o solo los almacenados? si protejo datos, que datos? y porque? si protejo servicios, cuales? porque este si y el otro no? Los debo proteger de accesos no autorizados? o también es importante la disponibilidad 24x7? cuanto es el máximo tolerable que puede estar “abajo” este servicio? minutos? horas? días? Usualmente estas preguntas no las responde alguien de IT sino alguien que defina a que se dedica nuestro boliche particular, por ejemplo si sos un banco vas a necesitar proteger posiblemente TODOS los datos, pero si sos una consultora de software seguramente los datos en las pcs no son muy importantes, lo que si te importa es poder garantizar acceso y la integridad de tu repositorio de "fuentes", pero el server de desarrollo te importe muy poco y seguramente hacer backups y la disponibildiad de tus server CVS/SVN es mil veces mas importante que tu server de mail. Pero todo esto es relativo a cada empresa y cada entorno.

Después que ya tenes bien definido que es lo que tenes que proteger, de que es lo que tenes que proteger (de mis empleados descontentos/descuidados? de ataques externos?), ahí recién ver con que herramienta te conviene proteger cada "item". Obviamente un firewall es prácticamente un elemento omnipresente, pero no es TAN vital como se piensa, es decir con tus reglas de firewall bien puestas no tenes el 80% listo, en realidad yo diría que apenas tenes el 10/20% hecho, la parte jugosa usualmente esta por otro lado. Por ejemplo un problema súper interesante con respecto a acceso a datos en los últimos años es que cualquiera tiene 16GB de almacenamiento en un celular, ipod, tablet, pen/disco usb y puede llevar TODOS tus datos en su bolsillo, y no hay regla de firewall ni herramienta de análisis de correo saliente que te ayude ahí. Otro gran problema son las redes wireless, por un lado cualquier cosa ya se conecta a internet vía 3G estos días, así que conectarte a una pc y hacer uploads de gigas y gigas de info es extremadamente simple y barato. Para dar un ejemplo simple, por 150 mil al mes cualquier empleado puede llevar su propio internet y conectar su pc vía 3G, y no solo no tenes control sobre el trafico en esa red, sino que a menos que revises bolsillos y carteras al entrar/salir no hay forma decente de detectar "ah,mira la PC15 conecto su módem Claro y esta haciendo ftp a su casa". Mas de uno va decir, bloquea nomas todos los puertos USB y listo. Aha, si claro, pero y que hago con los de ventas/administración/etc que traen sus propias notebooks?

Un consejo así bien general, pero que considero muy importante es dejar de "reinventar la rueda" especialmente en seguridad. Es muy común ver que la gente "inventa" sus propios mecanismos de seguridad. Por ejemplo inventa su propio esquema de autenticación, o si sos programador haces tu propio "encriptador" o cosas así. Eso para empezar es una perdida de tiempo, porque aunque sepas lo que haces, estarás perdiendo días y días pensando/haciendo/probando tu "solución" casera en vez de usar algún estándar que ya se haya creado. Usar un estándar (de configuración, codificación, cifrado) tiene la ventaja de que: - Es revisado y actualizado, es decir esta cuasi garantizado que "funciona" como se espera, lo que te evita el potencial problema de estar introduciendo algún problema o vulnerabilidad de la que no tengas ni idea, y de contener algo así seguramente podrás arreglarlo en forma simple con ayuda de parches que también serán públicos.

- Cuando alguien te cuestione el porque, ya no sera "porque YO creo que así esta bien, sino “es así como se hace según este estándar". Usualmente tiene más peso en la empresa un estándar externo que uno sacado del "bolsillo" del programmer o del sysadmin.

- Y por último. Nadie es eterno en ningún puesto, mucho menos en una empresa, así que usar un estándar te garantiza que el que viene a continuar tu trabajo, pueda encontrar documentación "decente" sobre lo que esta hecho y porque funciona así, de esa forma no malgastar su tiempo intentando entender "que caralhos e essa porra ahi meu irmao".

- ¿Las empresas de Paraguay tienen una buena seguridad? No sabría decirte con certeza así a nivel país, porque no conozco una cantidad representativa de ellas. Tampoco puedo hablar del sector con el que trabajamos porque tenemos firmados NDA’s : Lo que si noto es que al menos hay mas “conciencia” de la que había hace 10 años. Por ejemplo en el 2002/2003 era imposible conseguir que alguien te pague por hacer algún tipo de penetration test o cualquier cosa similar a lo que hoy llamamos "ethical hacking". Pero hoy en día sin embargo esta reglamentado inclusive como requisito anual por el BCP. Obviamente la conciencia solo te asegura que la gente “se preocupa” más no que efectivamente hace algo más o que lo hace mejor, pero estamos avanzando y creo que comparando a nivel sudamerica estamos dentro de las mismas condiciones. O sea no somos lo máximo en seguridad pero tampoco somos los peores del continente, estamos en un nivel parejo de "hechoputismo".

- ¿Que opinas sobre los sitios paraguayos que almacenan datos? Por lo que yo veo cada día de los sitios de compra online y demás, la condición del desarrollo web a nivel seguridad es realmente lamentable. Para resumir te diría que hoy por hoy no coloco ni colocaría mis datos de tarjeta de crédito para comprar en ningún sitio com.py porque las condiciones en que nos manejamos a nivel desarrollo, infraestructura y demás es totalmente precario.

- Para ser un experto en seguridad informática, que necesitas saber o cuales serian los requisitos. Cuando conozca alguno le pregunto... :D

- ¿Para armar una buena seguridad en un sitio web, que se tendría que tener en cuenta?

Primero y antes que nada, si tu sitio contiene alguna aplicación o sección dinámica, lo más importante es asegurarte de que la app no tenga vulnerabilidades. El 90% de las intrusiones se hacen vía algún procesarform.php que se dejo descuidado y que te deje divertirte con el (ejemplo nomas es PHP no hay nada especial en contra, son la especie que más abunda nomas :p).

Después esta lo de siempre, no dejar expuestos servicios que no necesites, eliminar los módulos de tu webserver que no necesites, y obviamente, actualizar periódicamente, pero no cada 5 meses, al menos revisar si no hay parches cada 15 días o semanalmente inclusive. Y no olvidarte de tus logs, no necesariamente leerlos cada día, si no al menos tener algo que los procese y nos avise si hay algo “extraño”.

- ¿Para un sitio web, como por ejemplo un banco, o cualquiera donde se maneja dinero, que se tendría que tener en cuenta de lado del sitio, y del lado del cliente (usuario)?

Si manejas datos sensibles a ese nivel tu mejor opción, si lo que te preocupa es garantizar la seguridad (no reducir costos nomas), es aplicar un estándar de seguridad como el del PCI (Payment Card Industy), que es un estándar bastante amplio y detallado de los procedimientos a tener en cuenta para garantizar la seguridad de los datos, en el caso de ellos de los datos de tarjetas. Este estándar cubre detalles de como proteger los datos en transito, los almacenados, la retención e inclusive como manejar la eliminación de datos sensibles. - Sobre el grupo anonymous. ¿Que opinas sobre ellos? Son personas que saben lo que hacen o son personas que usan solo herramientas que tras personas hicieron.

Anonymous es una bolsa de gatos, no es un grupo homogéneo, así que no se puede decir ah, si son buenos o malos. No es como otros grupos de hacktivismo que son mas "cerrados". Lo que si tienen los de Anonymous es el famoso "no somos machos pero somos muchos" así que igual va estar interesante ver un poco que tal le va a al FaceBook el 5/11 :)

Y si, el grueso de la gente que les ayuda a hacer DDoS son cualquieras que se bajaron la app y le dieron click a "attack", pero obviamente no todos son así, esos son solos lo que serian los "soldados rasos" en "We are a Legion".

- ¿Cuales son las formas de bloquear fácilmente un sitio web?

Y si es un solo server cualquier variante de un ataque SlowLoris ya te sirve, pero usualmente no te sirven para infraestructuras de sitios más "decentes" como Amazon, FaceBook,etc.

Aparte hay errores y bugs que se descubren cada tanto que son usables por un tiempo como el Byte Range Atttack que afecta a Apache, se "popularizo" hace 1 mes, pero ya hay parches, aunque obviamente el grueso de los sitios no parchearon aun.

También hay varios ataques simples para "resource exhaustion" si tu webserver suporta SSL, que básicamente se aprovecha de que renegociar el key del túnel es "caro" en términos de CPU y que un cliente puede pedir "renegociar" una y otra vez así que podes causar un uso de CPU al 100% en segundos.

Lo que si tienen todos estos ataques que mencione es que no son "persistentes" o sea apenas se hace drop de la conexión y todo vuelve a la normalidad...

- Hace unos días aparecieron un grupo denominándose anonymouspy. Realmente son de anonymous o son un grupos que usan su nombre.

Y mi opinión personal teniendo en cuenta el modus operandi de Anonymous, que es totalmente pro libertad y anti políticas de gobierno opresivas, que si el primer "ataque" de AnonPY fue a un medio de prensa, pues o son un spin-off medio desatento que no leen bien ingles o simplemente "prestaron" el nombre para ganar tapa de diario y ser más famosos, por un día, pero famosos al fin.

Obviamente también esta la posibilidad de que sea todo una broma (AnonPY is a joke).

- ¿Que seguridad mínima tendría que tener cada usuario en su máquina, uso de internet?

Y lo mínimo mínimo, algún antivirus y que se actualice periódicamente. Algunos recomiendan personal firewalls, pero es medio discutible la utilidad real para un usuario "común". Sin importar que SO utiliza, si o si debe tener configurado el "auto update", sea que uses Windows, Ubuntu o cualquier otro engendro.

Otro item importante es utilizar algún navegador seguro, y de preferencia que se actualice automáticamente. Y si usas mensajería instantánea, utilizar en lo posible un cliente seguro, específicamente si es posible evitar el cliente oficial del Messenger, si bien es difícil conseguir eso con usuarios "finales" creo que es más fácil cambiarlos de cliente, que adiestrarlos a no darle click a todo lo que reciban... :S

- Cada vez existen más usuarios para tablets y dispositivos móviles, existen herramientas de seguridad, etc. ¿O no existen problemas de seguridad?

Los problemas de seguridad para tablets y dispositivos móviles son idénticos a los de PC, a todos los efectos prácticos un android es un linux peluqueado, así que no es ni más ni menos seguro de por si. - Para finalizar. ¿Que le recomendarías a los que manejan la seguridad de una empresa, usuarios nomales, etc?

Leer, después leer más, y por último seguir leyendo. :p

Si sos un usuario normal no tenes mucho más que "confiar" en los mecanismos como auto updates y en que la gente que entiende se encargue de hacer su trabajo como corresponde.

Si sos un informático, sea que trabajes en seguridad o no, ejemplo, desarrollas software "nomas", igual hay que mantenerse informado de lo que pasa en el ambiente, hay vulnerabilidades, exploits y ataques nuevos todo el tiempo, así que si tu app que hiciste hoy era segura, quizás el miércoles ya no, porque alguien publico un ataque para el framework que utilizas o algún otro componente del que dependas, así que estar al tanto de lo que pasa es la mejor defensa.

Hay un discurso de ventas súper rayado, pero que no deja de ser cierto: La seguridad no es un evento en un Punto en el Tiempo, es un proceso continuo. Es decir no existe el "ya estoy seguro con esto, y me olvido". Ese es solo un mito que te venden las empresas de antivirus y firewall personal :p

O sea si yo veo que tu sitio web ni siquiera se intenta proteger contra un XSS no me quiero ni imaginar cuantas ganas le habrás puesto en proteger la privacidad de mis datos personales en transito o una vez almacenados. Y ganas de que mis datos terminen en una bd mysql, para que estén ahí esperando a que alguien venga y lleve en un pen mi número de tarjeta/nombre y dirección. No gracias. De solo pensar como se manejan acá los backups, que terminan zipeados en carpetas compartidas generalmente. Así que prefiero nomas ir al local y comprar ahí mismo.

No creo que haya un set "predefinido" para ser un expert en seguridad, o al menos a mi me gusta pensar así. Es como si me preguntaran, que hace falta saber para ser buen programador... que clase de programador queres ser? web? app de negocios? system programmer? lo mismo para un security expert, hay una amplia gama de áreas en las que experiencia previa te hará más hábil, pero en realidad todo depende de a que "sector" de la seguridad te pretendes dedicar. Seguridad en networking? seguridad en desarrollo? seguridad a nivel continuidad del negocio? seguridad física? Es muy amplio y viendo los caminos que han seguido varias personas que conozco y que hoy están en el negocio, creo que no hay un solo "combo". Mi receta seria la misma que para ser un buen developer: "Ve que lo que te gusta hacer, que es lo que disfrutas haciendo/aprendiendo y metele a eso, aunque hoy mismo no parezca ser buen negocio".

No hay ningún secreto, pero aparentemente no todo el mundo es consciente del aspecto de seguridad cuando desarrolla y por eso usualmente vemos aplicaciones que no hacen ningún esfuerzo para intentar protegerse al menos contra las vulnerabilidades más conocidas. Personalmente creo que es una cuestión de preparación nomas, así que no estaría mal que se den una pasada por www.owasp.org y miren el Top10 de vulnerabilidades web, y asegurarse de que entienden de que se trata cada uno de esos 10 items, como funciona, y como se protege uno contra ellos. Si bien el top10 obviamente deja fuera otros miles de posibles ataques, con ese top10 por lo menos son bien generales y afectan a cualquier sitio web, el resto ya depende mucho de que estés haciendo.

Muchísimas gracias a Jorge Alvarenga por haber aceptado la entrevista y espero que la disfruten. XD

Extra, extra. Nueva revista en tu blog favorito. XD

Índice:

- Pág. 3 – Editorial.

- Pág. 4 - Actualidad.

- Pág. 11 - Lanzamientos.

- Pág. 13 – Proyectos - Blink: un cliente SIP moderno y sencillo de usar.

- Pág. 16 – Proyectos - Guifi.net, un caso de Red Abierta exitoso..

- Pág. 21 – Android - Aplicaciones para técnicos y administradores de sistema.

- Pág. 27 – A fondo: Samsung Galaxy ACE GT-S5830.

- Pág. 30 – Multimedia: Presentación Interactiva 3D.

- Pág. 33 – Proyectos: Crossbow: Un flechazo a la infraestructura de red.

- Pág. 42 – GNU/Linux: Guía de GNU/Linux para principiantes e indecisos (II).

- Pág. 46 – A fondo: Consideraciones para la implementación de Blum Blum Shub.

- Pág. 49 - Opinión: Angry People.

- Pág. 51 - TuxMóvil - TuxMóvil: Especial Blackberry.

- Pág. 60 - Eventos: Software Freedom Day Venezuela.

- Pág. 61 - Opinión: Richard Stallman en Mardel.

- Pág. 64 - Carta de los lectores.

Ya está disponible una edición más de Dattamagazine. Que la disfruten. XD

Índice:

- Pág. 6 – ¡Lo último!

- Pág. 14 – ¿Qué les pasa a las nuevas consolas portátiles?

- Pág. 20 – XFX AMD Radeon HD 6950 1GB GDDR5.

- Pág. 22 – Tecnogadgets.

- Pág. 26 – Bitcoin: una moneda Digital.

- Pág. 32 – 3 Años de DattaMagazine: Entrevista con Guillermo Tornatore.

- Pág. 40 – Richard Stallman le puso calor a la CISL 2011.

- Pág. 48 – Integración total de Gmail a Windows.

- Pág. 54 – Escenarios compatibles: Campañas Políticas y Redes Sociales.

- Pág. 58 – Mouse: El periférico inmortal.

- Pág. 64 - Columna de Software Libre y Linux.

- Pág. 68 – Dattatips: Tu vida digital fácil.

- Pág. 72 – Calendario Gamer: Octubre 2011.

- Pág. 74 – Human Revolution Regreso a las fuentes.

- Pág. 82 – Humor.

La primera vez que actualice mi Asus Eee Pad Transformer TF101 fue automáticamente desde mi Android, y esta vez quise hacer lo mismo, pero me daba un error. Así que lo tuve que hacer un híbrido de forma manual y luego actualizamos en forma automática para obtener la última actualización por parte de Asus.. Quería la última actualización para ver si algunas aplicaciones ya no morían. XD.

El primer paso es identificar la versión de nuestra tablet. Nos dirigimos a Ajustes --> Información del tablet--> Número de Compilación.

Se puede ver observar algo parecido a esto HTJ85B.US_epad-8.6.5.9-20110816. La nomenclatura cambia un poco de acuerdo al mercado enfocado. (WW, US, TW, TB, DE, CN, JP). Fijarse bien donde dice US y la versión como por ejemplo --> 8.6.5.9 y la fecha.

Una vez identificado la versión de nuestra tablet nos dirigimos al soporte oficial y descargar el firmware correspondiente.

Después de descargar el firmware se debe descomprimir y copiar la carpeta ASUS en la raíz de una tarjeta de memoria (Micro SD).

OBS:

Es importante tener la tablet cargada al menos 45% y no interrumpir el proceso.

Se reinicia la tablet y seleccionamos donde esta ubicado el archivo de actualización. Luego va a tardar unos minutos y va a entrar automáticamente al Sistema. Luego va a aparecer un mensaje diciendo que hay una nueva versión del firmware y seleccionamos que queremos instalar. Va a volver a reiniciar el sistema y va a tardar un rato en instalar la actualización.

Una vez hecho este proceso nos dirigimos a Ajustes --> Información del tablet--> Número de Compilación.

Esto es todo y ya podremos disfrutar de la última actualización de nuestra Asus Eee Pad Transformer TF101.

Fuente: Tuto Gadget

Leer más...

El primer paso es identificar la versión de nuestra tablet. Nos dirigimos a Ajustes --> Información del tablet--> Número de Compilación.

Se puede ver observar algo parecido a esto HTJ85B.US_epad-8.6.5.9-20110816. La nomenclatura cambia un poco de acuerdo al mercado enfocado. (WW, US, TW, TB, DE, CN, JP). Fijarse bien donde dice US y la versión como por ejemplo --> 8.6.5.9 y la fecha.

Una vez identificado la versión de nuestra tablet nos dirigimos al soporte oficial y descargar el firmware correspondiente.

Después de descargar el firmware se debe descomprimir y copiar la carpeta ASUS en la raíz de una tarjeta de memoria (Micro SD).

Con la tablet encendida insertamos la tarjeta de memoria (Micro SD), inmediatamente se mostrará un aviso en la parte inferiror como un triángulo con un signo de admiración (en la imagen está de color rojo)(En caso que no aparezca apagamos la tablet y volvemos a prender).

Seleccionamos la actualización y presionamos OK.

Presionamos el botón Aceptar

OBS:

Es importante tener la tablet cargada al menos 45% y no interrumpir el proceso.

Se reinicia la tablet y seleccionamos donde esta ubicado el archivo de actualización. Luego va a tardar unos minutos y va a entrar automáticamente al Sistema. Luego va a aparecer un mensaje diciendo que hay una nueva versión del firmware y seleccionamos que queremos instalar. Va a volver a reiniciar el sistema y va a tardar un rato en instalar la actualización.

Una vez hecho este proceso nos dirigimos a Ajustes --> Información del tablet--> Número de Compilación.

Fuente: Tuto Gadget

Un poco de humor gráfico 135 - Las razones por las que los superhéroes no están constantemente online

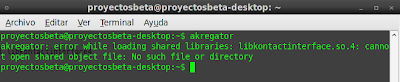

Como arreglar el error de akregator: error while loading shared libraries: libkontactinterface.so.4: cannot open shared object file en Ubuntu 10.04

Estaba queriendo usar un lector de RSS en Ubuntu 10.04 para ordenar mis noticias que leo siempre, y quise probar el akregator y me salio el mensaje de error como sale en la imagen de arriba.

Escribí en la consola:

Y me salio este hermoso mensaje --> "akregator: error while loading shared libraries: libkontactinterface.so.4: cannot open shared object file: No such file or directory"

Para solucionarlo entro de nuevo a la consola y escribo:

Después de esto ya podrán usar el programa. XD

Fuente: Bugs Launchpad

Leer más...

Escribí en la consola:

akregator

Y me salio este hermoso mensaje --> "akregator: error while loading shared libraries: libkontactinterface.so.4: cannot open shared object file: No such file or directory"

Para solucionarlo entro de nuevo a la consola y escribo:

sudo aptitude install libakonadi-contact4 libkontactinterface4

Después de esto ya podrán usar el programa. XD

Fuente: Bugs Launchpad

Hoy quiero mostrarles como se instala localmente wordpress en su sistema. Asumo que ya tenemos instalado:

Leer más...

- Apache 2

- MySQL 5

- PHPMyAdmin

- Descargamos el Wordpress (versión 3.2.1)

- Debemos crear una Base de Datos en mysql.

- Nos dirigimos a nuestro navegador favorito y escribimos http://localhost/phpmyadmin/index.php

- Ahí comprobamos que en el apartado que dice "Cotejamiento de las conexiones MySQL", el valor sea utf8_unicode_ci y en el nombre de la base de datos, le damos el que queramos, por ejemplo "wordpress"; por último en la otra cajita, seleccionamos la opción "cotejamiento" y ahora sí le damos en "Crear".

- Ahora por fin podremos instalar WordPress.

- Nos posicionamos en la carpeta donde se encuentra el wordpress que descargamos.

- Entramos a la consola y escribimos sudo mv wordpress-3.2.1.tar.gz /var/www

- Ahora escribimos en la consola: cd /var/www

- Escribimos en la consola: tar xvzf wordpress-3.2.1.tar.gz (Dónde wordpress-3.2.1.tar.gz es la versión que bajamos de wordpress). Nos movemos a la carpeta donde se encuentra el wordpress. Escribimos en la consola: cd wordpress.

- Ahí copiamos el archivo "wp-config-sample.php" y lo renombramos como "wp-config.php". Escribimos en la consola: cp wp-config-sample.php wp-config.php

- Ahora editamos ese archivo. Entramos a la consola: sudo nano wp-config.php

- Ahí cambiamos los valores de acuerdo al siguiente detalle:

- define('DB_NAME', 'wordpress'); (ingresamos el nombre que le pusimos a nuestra base de datos) define('DB_USER', 'root'); (colocamos el usuario de nuestra base de datos). define('DB_PASSWORD', '') (colocamos el password de nuestra base de datos) define('DB_HOST', 'localhost'); (dejamos localhost)

- Una vez modificado, guardamos los cambios en el archivo y cerramos al archivo.

- Ahora nos vamos al navegador y nos vamos a la siguiente dirección: http://localhost/wordpress/wp-admin/install.php

- Entonces aparecerá la pantalla de Bienvenida de WordPress, ahí le dan el nombre de su nuevo Blog, el usuario de acceso, su password y su correo electrónico. En la siguiente pantalla aparecerá su nombre de usuario y su contraseña.

- Ahora ya tenemos instalado WordPress y ya podrán usarlo sin problemas.

FPDF es una clase escrita en PHP que permite generar documentos PDF directamente. La F de FPDF significa Free (gratis y libre).

FPDF tiene las siguientes características:

FPDF no necesita de ninguna extensión para PHP (excepto zlib para activar la compresión y GD para soporte a GIF) y funciona con PHP4 (≥ 4.3.10) y PHP5.

La última versión es 1.7 y la pueden descargar desde aca.

En el sitio oficial pueden encontrar un tutorial, manual de referencia, script, etc.

Es una gran librería y pueden hacer pdfs muy buenos, hasta facturas, etc. La imaginación es el único que nos puede limitar. XD

Sitio Oficial: FPDF

Leer más...

FPDF tiene las siguientes características:

- Elección de la unidad de medida, formato de página y márgenes

- Gestión de cabeceras y pies de página

- Salto de página automático

- Salto de línea y justificación del texto automáticos

- Admisión de imágenes (JPEG, PNG y GIF)

- Colores

- Enlaces

- Admisión de fuentes TrueType, Type1 y codificación

- Compresión de página

FPDF no necesita de ninguna extensión para PHP (excepto zlib para activar la compresión y GD para soporte a GIF) y funciona con PHP4 (≥ 4.3.10) y PHP5.

La última versión es 1.7 y la pueden descargar desde aca.

En el sitio oficial pueden encontrar un tutorial, manual de referencia, script, etc.

Es una gran librería y pueden hacer pdfs muy buenos, hasta facturas, etc. La imaginación es el único que nos puede limitar. XD

Sitio Oficial: FPDF

Si eres desarrollador o programador y todavía no usas un IDE (eclipse, netbeans, etc), te invito a que lo hagas. Te darás cuenta que con el tiempo te facilitará la vida y la etapa de desarrollo será mucho más agradable. XD

Las 7 razones que yo lo utilizo son:

Leer más...

Las 7 razones que yo lo utilizo son:

- El resaltado de sintaxis (Syntax highlighting).

- El completado de código (code intelligence).

- Búsqueda de código.

- El resaltado de errores y advertencias.

- Refactorización y generación de código.

- Depuración de código (Debugging).

- Cliente de sistema de control de versiones( svn, cvs, etc.

Muchas veces queremos saber el ranking de alexa de nuestro sitio web o de alguno en particular. Les dejo el código para que lo usen. Esta basado en otros códigos, pero tiene algunas partes que modifique.

Archivo AlexaRank.php

Archivo EjemploAlexaRanking.php

Ejemplo de uso:

Fuente 1: Web Intenta

Fuente 2: Programando Ideas

Leer más...

Archivo AlexaRank.php

<?php

class AlexaRank {

// Obtiene un xml del resultado de la consulta a alexa

public function getRequestUri($domain) {

return 'http://data.alexa.com/data?cli=10&dat=s&url=' . $domain;

}

// Retorna el ranking

public function parse( $httpResponse ) {

$datos = simplexml_load_file($httpResponse) or die("No se puede cargar el archivo xml");

return $ranking = $datos -> SD[1] -> POPULARITY['TEXT'];

}

}

?>

Archivo EjemploAlexaRanking.php

<?php

include 'AlexaRank.php';

$url = "http://proyectosbeta.blogspot.com/";

$alexaRanking = new AlexaRank();

$xml = $alexaRanking -> getRequestUri($url);

$ranking = $alexaRanking -> parse($xml);

if($ranking > 0){

echo "El ranking de Proyectos Beta es: " . $ranking;

}else{

echo "No se puede obtener el ranking de Proyectos Beta";

}

Ejemplo de uso:

Fuente 1: Web Intenta

Fuente 2: Programando Ideas

Suscribirse a:

Entradas (Atom)